Documentation technique

ceBox®

ceBox® est une solution de virtualisation de PCs (Machine Virtuelle) qui fonctionne sur différents boîtiers (Intel NUC, Asus PN XX).

Ce produit vous permet de déployer facilement une Machine Virtuelle (VM).

Le système d’exploitation ceBox® peut s’interfacer avec la gamme des NUC Intel de la génération 5 à 8, sur les boitiers ASUS Génération 8.

Afin de vous familiariser avec la solution ceBox®, vous trouverez ci-dessous une description précise des différents composants de la solution en mode Cloud, On Premise Mode et ceBox@home®.

1- Système d’exploitation ceBox®

ceBoxOs® est une distribution Linux Gentoo compilée par nos équipes R&D afin d’obtenir un système d’exploitation optimisé et sécurisé.

-

Fonctionnalités Clés :

Noyau LTS .4.x avec seulement les modules sélectionnés

L’utilisateur est créé en compilant uniquement les paquets nécessaires

Pas d'accès utilisateur local / Pas d'accès utilisateur distant

Accès ssh uniquement pour le support Wisper, peut être désactivé.

Les patchs kernel et applicatifs sont déployés à chaque nouvelles versions. -

Sécurité des services et du réseau :

Pare-feu Linux Netfilter intégré, peut être personnalisé

Service d'écoute seulement sur l'interface privée du tunnel

Tous les flux réseaux sont encapsulés dans le tunnel sécurisé, géré au sein du kernel linux

Entre la ceBox® et le WSO® (mode on Premise)

Entre ceBox®/ WSO® et le cloud Wisper

2- Wisper cloud

Le cloud privé Wisper est utilisé pour stocker les masters (OS et applications) ainsi que leurs versions précédentes.

Les données client ne sont en aucun cas stockées dans le cloud privé de Wisper.

D'autres services sont disponibles dans le Cloud afin d’assurer le bon fonctionnement de la solution ceBox® :

- Service d'enregistrement et d'authentification des composants

- Mécanisme de communication entre les composants

- Système de provisionnement des masters, journalisation.

- Wisper utilise EC2 AWS Ami Linux VM avec les patchs appliqués chaque jour.

- Nous utilisons Trusted Advisor et le service Inspector AWS pour la vérification de notre infrastructure AWS.

- Stockage des médias via AWS S3

- Les AWS Lambda sont utilisés comme micro service

Réseau

- Les flux entre ceBoxOs® et AWS sont encapsulés dans un tunnel chiffré géré par le kernel Linux

- Les VM Ec2 ont deux services réseau:

-TCP/6081 est un port utilisé par Wisper pour la gestion des clés de sécurité de tunnelisation du client.

-UDP/6081 : port VPN Wireguard du noyau Linux

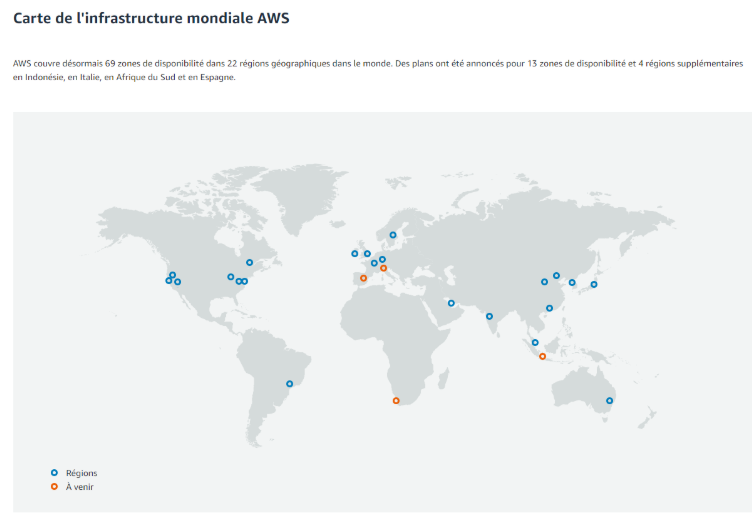

Haute disponibilité et PRA

- Les données (Masters du client) sont répliquées dans 3 zones AWS distinctes.

- Les Machines Virtuelles Wisper fonctionnent en haute disponibilité et équilibrage de charge sur les 3 zones suivantes : AWS Ireland, AWS Paris, AWS Frankfurt.

Couverture Mondiale

- La souplesse et l’efficacité d’une gestion au sein d’AWS nous permet d’implanter nos services sur différents continents.

3- Le réseau ceBox®

La configuration réseau doit permettre l'échange de flux entre les différents composants de la ceBox®. C'est une condition préalable à l'exploitation.

La matrice des flux UDP TCP ci-dessous présente les ouvertures nécessaires au bon fonctionnement du produit.

3- Flux

Voir la documentation Ports UDP TCP

NB : Il est recommandé d’avoir une liaison symétrique de10 Mbits/s entre le WSO® du site principal et le Cloud Wisper.

4- Fonctionnalité de tunnelisation

La solution Wisper intègre un système VPN “tout en un” sécurisé et maîtrisé.

Par défaut, chaque ceBox® intègre un système de tunneling chiffré entre les ceBox®, le WSO® et le Cloud.

4.1- Description du mécanisme de tunnelisation :

Ce mécanisme s'applique à toutes les versions du produit : ceBox®, ceBox@home® et On premise.

Nous utilisons ce mode de fonctionnement pour trois raisons :

- Mise en place d’un processus d’échange de clés publiques entre WSO®, ceBox® et Cloud

- Souplesse du déploiement des ceBox®: le WSO® accepte toujours les clés publiques ceBox®

- Gain de temps et sécurisation Wisper du VPN: le process de construction d’un VPN client standard n’est plus utilisé (échange de clés, phases..).

4.2- Description du démarrage d'un ceBox® et de la mise en place du tunnel VPN :

-

Vérification de la présence du certificat :

*Oui : la ceBox® l’utilise

*Non : création d’un nouveau certificat. -

Transmission du certificat au WSO® :

Deux modes d'acceptation sont possibles sur le WSO® (définis par configuration sur la console) :

- Auto-assign (mode standard): le certificat de la ceBox® est automatiquement accepté par le WSO®.

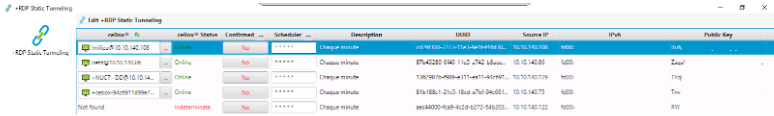

- Static Tunnel Mode : le certificat de la ceBox® doit être autorisé par le WSO® (fait au niveau de la console par l'administrateur). Dans ce mode, l'administrateur peut supprimer un certificat et ajouter une plage horaire d'autorisation d'accès de la ceBox® au réseau du client.

Les protocoles de sécurité sont :

- ChaCha20 pour le cryptage symétrique, authentification par ly1305, Conformément à la RFC7539 dans l’AEAD construction.

- Curve25519 pour ECDH

- BLAKE2s pour le hashing et le keyed hashing, conformément à la RFC7693.

- SipHash pour les hashtable keys

- HKDF pour les key dérivation, conformément à la RFC5869

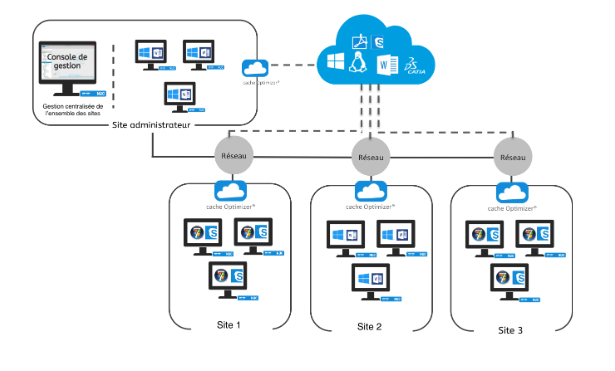

5- La Console de Management

La console d'administration ceBox® est dédiée à l'administration de la solution.

Elle permet la création et l'administration de PC virtuels. Elle se connecte directement au service de stockage de votre WSO® pour afficher la liste des masters et leurs versions. Elle est également alimentée directement par le WSO®, qui l'informe en temps réel de l'état des ceBox®.

La console est dotée de multiples fonctionnalités permettant, entre autres, de piloter à distance les VM/ ceBox®, de notifier vos utilisateurs, de surveiller les ressources système et de gérer la création et l’attribution des masters.

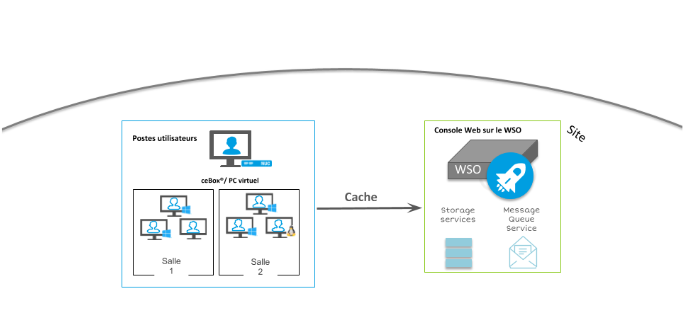

Il y a deux modes d’installation de cette console :

- Console Java (client lourd) sur poste dédié.

- Console Web accessible en http sur le WSO (sur demande au support Wisper)

6- Les machines Virtuelles

Les PCs virtuels (ou VMs) sont des machines virtuelles hébergées localement par ceBox®. Elles sont définies par ce que l'on appelle une " Association ". L'association est composée d’une version maître d'un script d'intégration (par exemple l'intégration avec votre Active Directory) et de quelques autres paramètres.

Le PC virtuel est en "lecture seule". Cela correspond à une instance non persistante du maître. Cela signifie que le PC virtuel "Read Only" démarre toujours comme son maître sans altération. Toutes les données spécifiques à l'utilisateur (profils d'utilisateur, données de production, etc.) doivent être redirigées vers votre solution de stockage réseau.

De plus et selon les besoins clients, nous pouvons mettre à disposition trois autres modes de fonctionnement :

- VM read only + disque persistant

- VM persistante sur une période donnée

- VM persistante

7- ceBox® -- Matériel

Le matériel (Intel ou Asus) est un mini PC de marque qualifié par Wisper et répondant parfaitement aux besoins de la solution ceBox®. La couche logicielle primaire d'une ceBox® correspond au système d'exploitation de l'hyperviseur appelé : ceBoxOS®. La ceBox® est installée et configurée par Wisper avant d’être livrée. Le système d'exploitation ceBoxOS® offre aux utilisateurs une machine virtuelle totalement transparente, fonctionnelle et adaptée à leurs besoins.

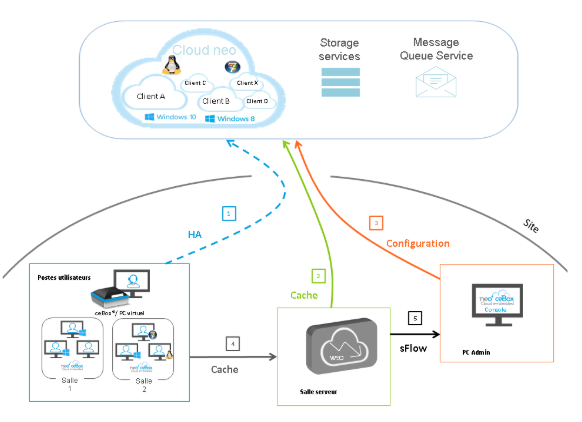

Web Service Optimiser (WSO)

Le cache de l'optimiseur appelé WSO® sert de " cache proxy " pour la ceBox®. Cela signifie qu'au démarrage de la machine virtuelle, la ceBox® puise dans le cache WSO® les blocs de données correspondant au maître, pour fournir son propre cache d'hyperviseur.

Dans le cas où les blocs de données ne sont pas disponibles dans le WSO®, les requêtes ceBox® sont redirigées vers le cloud. En retour, les blocs de données sont synchronisés depuis le cloud, vers le WSO®, puis enfin vers la ceBox®.

L'autre fonction du WSO® est de collecter et d'enregistrer, au fur et à mesure des besoins, des informations sur l'état de la flotte de ceBox®. Ces informations sont ensuite diffusées sur les consoles de gestion. Le WSO® est donc l'élément central entre les différents composants de la solution ceBox®. Le WSO® peut être virtualisé.

Prérequis de configuration du WSO® virtualisé :

Lien vers la documentation Installation de l'Optimizer Virtualisé

ceBox On Premise

La configuration du réseau doit permettre l'échange de flux entre les différents composants de la ceBox®. C'est une condition préalable à l'exploitation.

Dans le cas du mode on Premise, il n'y a plus d'accès au Cloud. Tout l'environnement est centralisé au niveau du WSO® afin de permettre à la ceBox® de fonctionner.

Nous intégrons le service de stockage et le service de messagerie sur le WSO®, ce qui nous permet de rendre le On premise autonome.

Pour cela un accès au Cloud est nécessaire pour une durée limitée, afin de procéder à la bascule des modules Cloud vers le WSO On premise.

L’utilisation du WSO®/Console et ceBox® demeure strictement identique au fonctionnement du produit ceBox®.

ceBox@home

1 – Un VPN pour le Home Office intégré et sécurisé

La solution ceBox@home® utilise le même mécanisme de tunnelisation que celui décrit plus haut.

Ce dernier étant basé sur des technologies éprouvées (SDWAN : openvwitch, Vxlan), il permet l’accès au Service d’information du client depuis n’importe quel point du globe:

Ce mode de fonctionnement garantie :

- Des performances basées sur le protocole UDP

- Une stabilité, basée sur le kernel Linux

- Une sécurité optimale, car auditée par le monde opensource

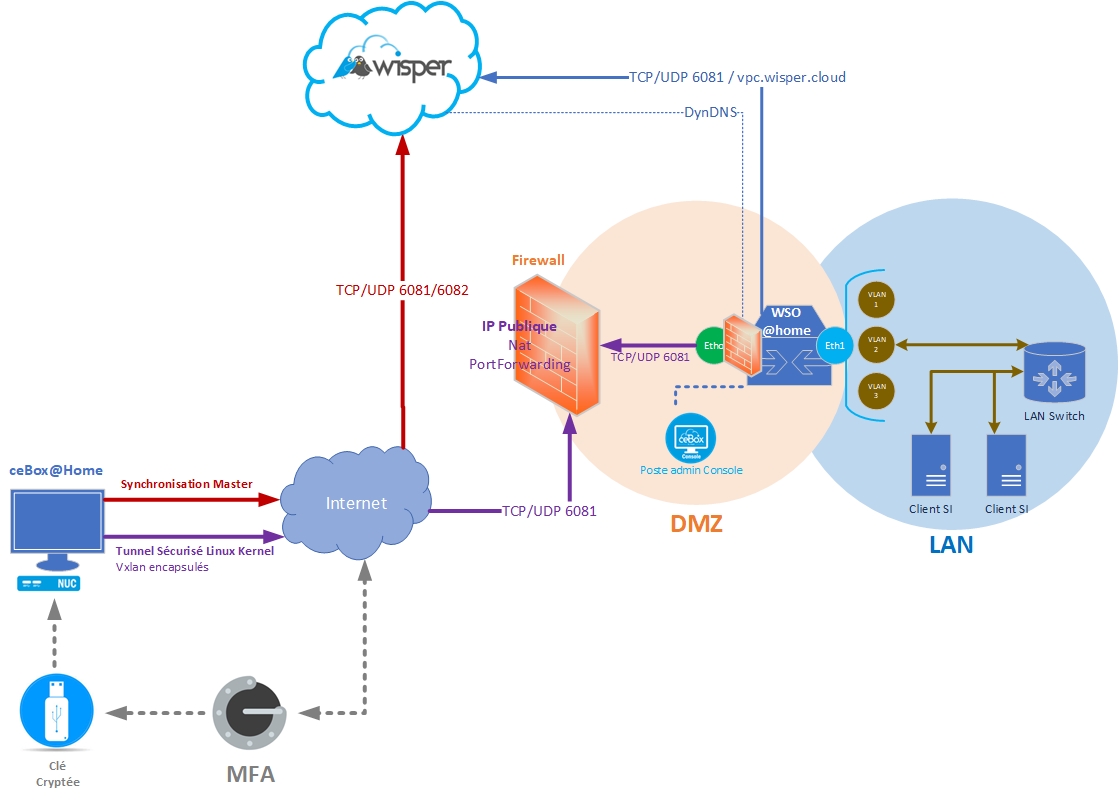

2 – Flux Réseau

Flux spécifiques

ceBox@Home® vers WSO@Home

Firewall Client | IP Publique / ports UDP et TCP 6081 | (Fournir IP Public à Wisper) et mise en place d’un Port Forwarding vers l’IP WAN du WSO |

ceBox@Home® vers Internet

ceBox@Home® | HTTPS (443) | Accès complet sur Internet sans prise en charge de Proxy |

Les flux réseaux des ceBox@Home® ainsi que leurs machines virtuelles sont encapsulés et permettent donc :

- D’administrer les ceBox@Home® comme vos autres ceBox®

- D’avoir des flux réseaux des VMs qui intègrent directement votre Lan au niveau du WSO@Home®

- Une complète gestion des flux de communication ceBox@Home® vers le WSO@Home. En effet, la connexion directe entre les différents composants ceBox® permet d'éviter les latences, et rend la solution adaptée aux protocoles exigeants (voip par exemple).

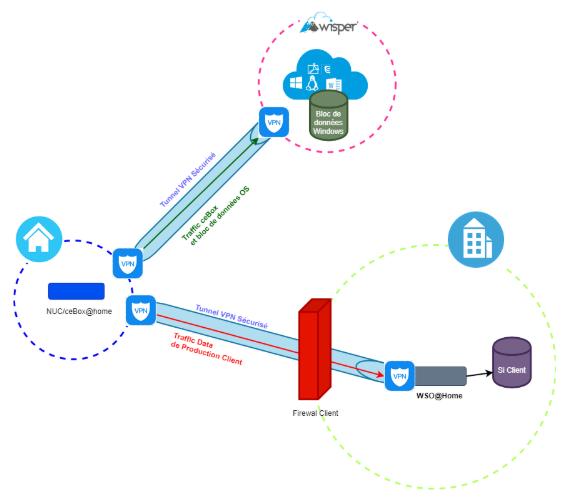

3 – Tunnelisation et Séparation des Flux Métiers

- Le processus de tunnelisation est identique à celui du produit ceBox® « standard »

- Afin d’optimiser la gestion des flux d’entreprise et limiter la sollicitation de la bande passante coté client, nous avons séparé les flux ceBox@Home® :

-Les flux ceBox@Home® de gestion des blocs de données Windows, des API Wisper se sourcent directement au niveau du Cloud Wisper pour un impact réseau client nul.

-Les flux métiers (accès au SI, accès aux différents applicatifs, gestion de la sécurité) tunnelisent vers le WSO@Home® du client.

Schéma 2 : Flux métiers ceBox@Home®

4 – Gestion par Clé Publique

ceBox@Home®, inclus:

- Une gestion centralisée des ceBox@Home® depuis la console d'administration Wisper.

- Une validation d'accès au VPN pour une ceBox@Home® donnée.

- Une autorisation d'accès au SI selon une plage horaire déterminée.

Interface d’administration :

5 – Dynamic Cebox

ceBox@Home® intègre un firewall n'acceptant que les ceBox@Home® autorisées provenant d'une source authentifiée par Wisper.

Mode de fonctionnement :

- Démarrage de la ceBox@Home® et recherche de son WSO® parent.

- La ceBox@Home® n’étant plus sur le LAN, une requête est faite sur le cloud Wisper en https avec transmission de son IP publique via l’authentification intégrée à la ceBox@Home®.

- Le Cloud Wisper met à jour l'IP publique de la machine via le nom DNS du compte Wisper.

- Le WSO@Home® interroge cette base de données DNS toutes les 10 minutes.

- A la lecture de l'IP publique, le WSO® accepte la ceBox@Home® qui peut entrer dans le réseau du client.

6 – Sécurité physique et MFA

La sécurité des données est garantie par le système ceBox@Home® selon plusieurs axes :

6.1- Sécurité Physique

- Chaque ceBox@Home® est équipée nativement d'un boîtier Kensington (K-slot) pour la fixation physique.

- Le BIOS est protégé par un mot de passe confidentiel.

- La gestion des ports USB se fait nativement.

- La mise en place du processus de chiffrement couplé au MFA implique l’utilisation d’une clé USB qui doit être branchée sur la ceBox@Home® pour lui permettre de fonctionner.

6.2- Clé USB et Authentification multi-facteurs (MFA)

- ceBoxOS® peut être chiffré depuis la console (module de DataEncryption, codage en AES 256, Linux kernel filesystem encryptions).

- Ce processus implique l’utilisation d’une clé USB nécessaire au démarrage de la ceBox@Home® (NB: un mode sans clé USB avec stockage interne de la clé de chiffrement est possible ) .

- La mise en place de la clé de sécurité physique, passe par une sécurisation de celle-ci, nous avons fait le choix d’utiliser un processus d’authentification MFA (Protocol utilisé : RFC 623 / TOTP: Time-Based One-Time Password Algorithm).

- L’utilisation d’une application compatible TOTP (ex : google authentificator, windows Authentificator..) sur le téléphone portable du client est préconisée afin de déverrouiller la clé de chiffrement.

6.3- Description du processus de chiffrement VM/Clé/OTP

Le processus de chiffrement répond à trois besoins de sécurité :

- Chiffrer les données de la ceBox@Home® afin de garantir la non-divulgation de certaines données en cas de vol par exemple (credentials, cache data).

- Authentifier l’utilisateur par l’intermédiaire d’une clé USB personnelle à insérer dans la ceBox@Home®

- Autoriser l’utilisateur à déverrouiller la clé USB (NB :Ou le fichier stocké localement ) grâce à un processus OTP.

- Démarrage de la ceBox@Home®, le disque de la ceBox@Home® est chiffré, la ceBox@Home® est inutilisable

- Insertion de la clé USB par l’utilisateur, le système peut récupérer le certificat.

- Utilisation par l’utilisateur de son logiciel de MFA afin de valider le déchiffrement du certificat.

- Validation du certificat déchiffré, permettant de déchiffrer le Disque de la ceBox@Home®

- La ceBox@Home® est accessible

6.4- Une protection contre la fuite de données optimale

- Le vol d’une ceBox@Home® ne pourrait, en aucun cas, permettre à un utilisateur lambda d'utiliser le kernel ceBox@Home® celui-ci étant crypté.

- La console de gestion peut bloquer l'accès au réseau client, sur action de l’administrateur, rendant l'accès au WSO@Home® et donc au réseau client impossible.

- Les machines virtuelles étant en « read-only » sans rétention de données clients, le vol de données est inopérant.

Glossaire

Définitions

WSO | Web Service Optimiser |

VPN | Virtual Private Network |

VM | Images Virtuelles (Virtual Machines) |

CCG | Nouvelle dénomination du WSO Cebox Cloud Gateway |

AWS | Amazon Web Services |

OS | Système d’exploitation (Operating System) |

MFA | Authentification multi-facteurs |

OTP | Mot de passe à usage unique (One-Time Password) |

Updated over 1 year ago